虚拟服务器IP地址,定义、优势、配置与安全考量

虚拟服务器IP地址(VIP)是一种在虚拟化环境中为服务器分配的公共IP地址,用于提高服务可用性和负载均衡。其优势包括:,,1. 提高了服务可用性,通过将VIP地址与多个物理服务器关联,即使其中一台服务器出现故障,服务也不会中断。,2. 实现了负载均衡,通过将VIP地址分配给多个服务器,可以平均分配用户请求,提高整体性能和响应速度。,3. 简化了管理,通过VIP地址可以轻松地管理多个服务器,无需单独管理每个服务器的IP地址。,,在配置虚拟服务器IP地址时,需要考虑以下安全因素:,,1. 确保VIP地址的唯一性,避免与其他服务器的IP地址冲突。,2. 配置适当的防火墙规则和安全组,以保护VIP地址免受未经授权的访问。,3. 定期更新和打补丁,以保护服务器免受已知漏洞的攻击。,4. 实施访问控制和认证机制,以限制对VIP地址的访问权限。

在当今这个数字化时代,互联网的快速发展和云计算的普及使得企业与个人对计算资源的需求日益增长,为了满足这种需求,虚拟服务器(Virtual Private Server, VPS)技术应运而生,虚拟服务器不仅提供了灵活的资源配置,还允许用户以较低的成本获得类似独立服务器的体验,而这一切的基石——虚拟服务器IP地址(Virtual Server IP Address),则扮演着至关重要的角色,本文将深入探讨虚拟服务器IP地址的定义、优势、配置方法以及安全方面的考量。

一、虚拟服务器IP地址的定义

虚拟服务器IP地址,顾名思义,是分配给虚拟服务器的一个唯一网络地址,它允许用户通过该地址访问和操作其虚拟服务器环境,就如同访问一台独立的物理服务器一样,与物理服务器的静态IP地址不同,虚拟服务器IP地址是通过虚拟化技术,在共享的物理服务器上创建的独立运行环境中的一部分,这种技术使得多个虚拟服务器能够共享一个或多个物理服务器的硬件资源,同时保持各自的网络身份和独立性。

二、虚拟服务器IP地址的优势

1、成本效益:使用虚拟服务器可以显著降低企业或个人的IT基础设施成本,通过共享物理服务器的资源,用户只需为所使用的资源付费,无需购买和维护昂贵的硬件设备。

2、灵活性与可扩展性:虚拟服务器IP地址允许用户根据需求灵活调整资源分配,如CPU、内存和存储空间等,随着业务的发展,用户可以轻松地增加或减少资源,而无需担心硬件升级或迁移的复杂性。

3、高可用性和容错性:通过配置多个虚拟服务器在不同的地理位置运行,并使用负载均衡技术,可以显著提高应用的可用性和容错性,即使某个物理服务器发生故障,其他虚拟服务器仍能继续运行,确保业务不中断。

4、安全性与隔离:每个虚拟服务器都拥有自己的操作系统实例和IP地址,这为每个用户提供了高度的安全性和隔离性,即使一个虚拟服务器受到攻击或感染病毒,也不会影响到其他虚拟服务器的正常运行。

三、虚拟服务器IP地址的配置方法

配置虚拟服务器IP地址通常涉及以下几个步骤:

1、选择虚拟化平台:首先需要选择一个可靠的虚拟化平台,如VMware、OpenStack、KVM等,这些平台提供了创建和管理虚拟服务器的工具和接口。

2、创建虚拟服务器:在选定的平台上创建新的虚拟服务器实例,这一过程包括选择操作系统、分配资源(CPU、内存、存储)以及设置网络配置等。

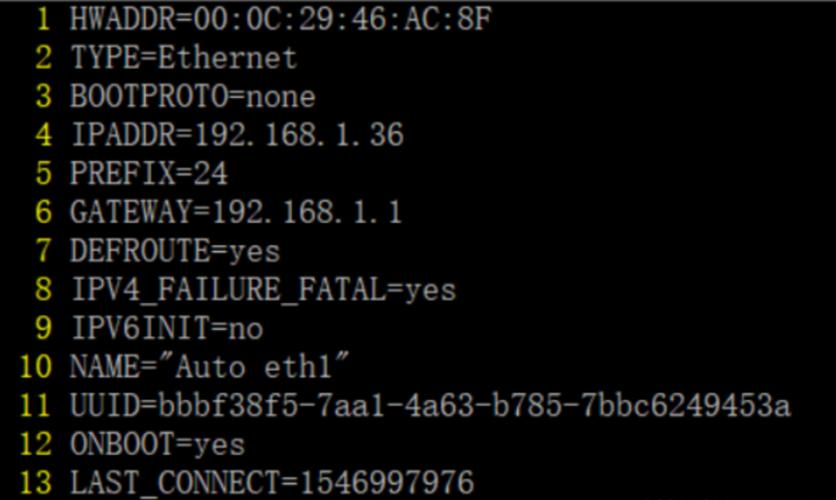

3、分配IP地址:在创建虚拟服务器时,需要为其分配一个或多个IP地址,这通常通过平台的网络配置界面完成,用户可以选择静态IP或动态IP(如通过DHCP获取),静态IP地址提供了更高的稳定性和可预测性,而动态IP则更灵活,适用于需要频繁更改网络环境的情况。

4、配置网络和安全设置:一旦IP地址分配完成,接下来需要配置网络接口和安全设置,如防火墙规则、端口转发等,以确保虚拟服务器的网络安全和可访问性。

5、测试和验证:配置完成后,进行测试以验证虚拟服务器的连通性和功能是否正常,这包括从外部网络尝试访问虚拟服务器的IP地址,确保所有服务正常运行。

四、虚拟服务器IP地址的安全考量

尽管虚拟服务器提供了诸多优势,但其IP地址的安全仍然是不可忽视的问题,以下是一些关键的安全考量:

1、强密码和访问控制:为虚拟服务器的管理账户设置强密码,并实施严格的访问控制策略,确保只有授权用户可以访问,使用基于角色的访问控制(RBAC)可以进一步增强安全性。

2、定期更新和打补丁:保持操作系统和应用程序的最新状态是防止已知漏洞被利用的关键,定期检查并应用安全更新和补丁可以显著降低被攻击的风险。

3、防火墙和安全组规则:配置适当的防火墙规则和安全组设置,以限制对敏感端口和服务的访问,这有助于防止未经授权的访问和网络攻击。

4、数据加密和备份:对存储在虚拟服务器上的数据进行加密,并定期进行备份,这不仅可以保护数据免受未经授权的访问,还可以在数据丢失或损坏时恢复数据。

5、监控和日志记录:实施网络流量监控和日志记录可以帮助及时发现并响应潜在的安全威胁,通过分析日志文件,可以识别异常活动并采取相应措施。