虚拟机安全防护系统,构建坚不可摧的数字防线

虚拟机安全防护系统是一种在虚拟化环境中构建的数字防线,旨在保护虚拟化环境免受各种安全威胁的攻击。该系统通过在虚拟机内部和外部之间建立隔离层,防止恶意软件和攻击者通过漏洞或不当配置进入虚拟化环境。它还提供实时监控和检测功能,能够及时发现并阻止潜在的安全威胁。虚拟机安全防护系统还支持多种安全策略和访问控制机制,可以灵活地应对不同的安全需求和场景。通过采用先进的加密技术和身份验证机制,该系统能够确保数据在传输和存储过程中的安全性和完整性。虚拟机安全防护系统是构建坚不可摧的数字防线的重要工具,能够为虚拟化环境提供全面的安全保障。

在当今这个数字化时代,企业与个人对虚拟化技术的依赖日益加深,无论是云计算、大数据处理还是日常的软件开发测试,虚拟机都扮演着不可或缺的角色,随着虚拟化环境的普及,其安全性问题也日益凸显,虚拟机不仅面临着传统物理机所遭遇的威胁,如病毒、木马、黑客攻击等,还因其隔离性、可复制性等特点,使得安全防护变得更加复杂和重要,构建一套高效、可靠的虚拟机安全防护系统显得尤为关键,本文将详细介绍如何设置虚拟机安全防护系统,以保障虚拟化环境的安全稳定。

一、了解虚拟机安全风险

在深入设置之前,首先需要明确虚拟机可能面临的安全风险:

1、恶意软件感染:与物理机相同,虚拟机同样可能被病毒、木马等恶意软件感染,影响系统稳定性和数据安全。

2、内部威胁:由于虚拟机的隔离性,内部用户可能通过不当操作或故意行为对虚拟机环境造成破坏。

3、资源滥用:过度使用CPU、内存等资源可能导致虚拟机性能下降,甚至影响整个虚拟化平台的稳定性。

4、数据泄露与窃取:敏感数据在虚拟机间的传输或存储过程中可能被非法获取。

5、管理漏洞:不当的配置或管理操作可能为攻击者提供可乘之机。

二、选择合适的虚拟机安全防护工具

为了有效应对上述风险,需要选择合适的工具来构建安全防护系统,常见的工具包括但不限于:

虚拟机防火墙:如VMware vShield、Cisco vFirewall等,可对进出虚拟机的网络流量进行监控和过滤。

入侵检测与防御系统(IDS/IPS):如Cisco IPS、Snort等,能够实时检测并阻止潜在的攻击行为。

数据加密与访问控制:如VMware vSphere Encryption、基于角色的访问控制(RBAC),确保数据在传输和存储过程中的安全性。

日志审计与监控:如Splunk、ELK Stack等,用于记录和分析虚拟机的操作日志,及时发现异常行为。

安全策略管理:如VMware vSphere Security Policy Manager,可集中管理虚拟机的安全策略,确保一致性。

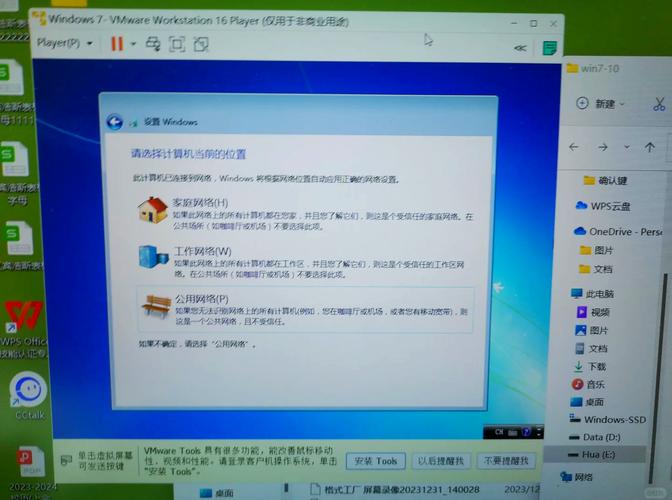

三、设置步骤与最佳实践

1. 基础架构的规划与部署

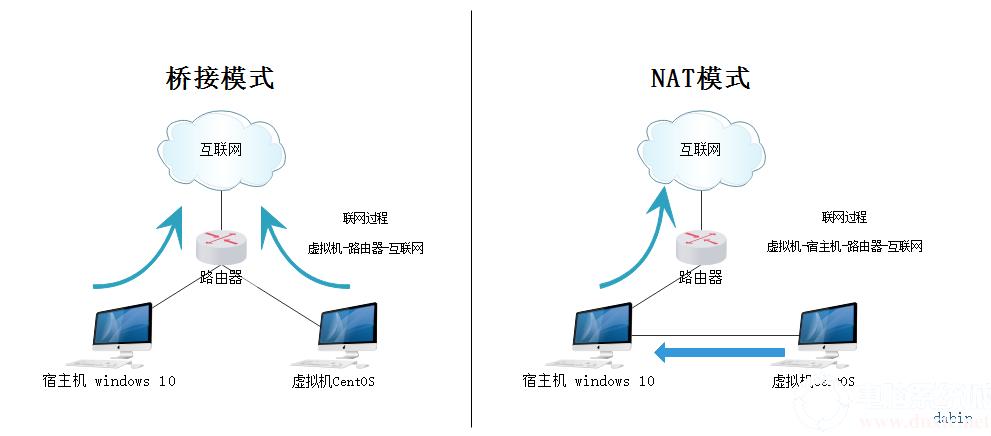

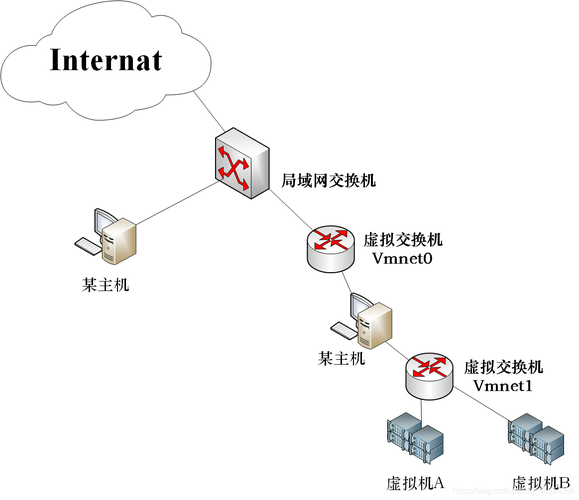

网络隔离:确保虚拟机之间以及与外部网络之间的隔离,减少潜在的攻击面。

冗余与备份:为关键虚拟机配置冗余资源,并定期进行数据备份,以应对可能的故障或数据丢失。

最小权限原则:为每个用户和进程分配最小必要的权限,减少潜在的安全风险。

2. 防火墙与网络访问控制

配置防火墙规则:根据业务需求和安全策略,精确配置防火墙规则,允许或拒绝特定类型的网络流量。

使用网络隔离技术:如VLAN(虚拟局域网)划分,将不同业务或安全级别的虚拟机隔离在不同的网络环境中。

定期更新与审计:定期检查和更新防火墙规则,确保其符合最新的安全要求;同时进行定期的审计,确保规则的有效执行。

3. 入侵检测与防御(IDS/IPS)

部署策略:在关键路径上部署IDS/IPS系统,如虚拟机入口和出口处,以实现全面监控。

规则更新与优化:根据最新的威胁情报和攻击模式,定期更新IDS/IPS的检测规则和策略,提高检测的准确性和效率。

响应机制:建立自动化的响应机制,对检测到的攻击行为进行快速、有效的处理,如自动封禁IP地址、重置受影响虚拟机等。

4. 数据保护与加密

数据加密:对敏感数据进行加密处理,确保即使数据被窃取也无法被轻易解密。

传输加密:在虚拟机间或与外部系统间的数据传输过程中使用SSL/TLS等加密协议,保护数据在传输过程中的安全。

访问控制:实施严格的访问控制策略,如基于角色的访问控制(RBAC),确保只有授权的用户和进程才能访问敏感数据和资源。

5. 日志审计与监控

日志收集与存储:确保所有关键操作和事件都被记录并存储在安全的位置,以便后续分析和审计。

实时监控:利用日志审计工具对虚拟机的活动进行实时监控,及时发现异常行为或潜在威胁。