虚拟化安全,构建坚不可摧的数字防线

虚拟化安全是构建坚不可摧的数字防线的重要手段之一。通过虚拟化技术,企业可以将物理资源抽象为逻辑资源,实现资源的动态分配和优化,从而提高系统的灵活性和可扩展性。虚拟化环境也带来了新的安全挑战,如虚拟机逃逸、数据泄露、恶意软件攻击等。构建虚拟化安全体系需要采取多种措施,包括但不限于:,,1. 强化虚拟机隔离:通过使用虚拟机监控器(VMM)等技术,实现虚拟机之间的隔离,防止恶意软件在虚拟机之间传播。,2. 实施访问控制:对虚拟化环境的访问进行严格的控制,包括身份认证、权限管理等,防止未经授权的访问。,3. 定期更新和打补丁:及时更新虚拟化软件和操作系统,并安装最新的安全补丁,以防止已知漏洞被利用。,4. 监控和日志记录:对虚拟化环境进行实时监控和日志记录,及时发现并应对安全事件。,5. 定期进行安全审计和测试:对虚拟化环境进行定期的安全审计和测试,以发现潜在的安全漏洞和风险。,,通过以上措施的实施,可以构建坚不可摧的数字防线,保障企业数据和业务的安全。

在当今这个数字化时代,企业与个人对信息技术的依赖日益加深,云计算、大数据、物联网等技术的飞速发展更是将我们推向了一个高度互联的世界,而在这片数字海洋中,虚拟化技术作为一项关键基础设施,正以其灵活高效、资源优化等特性,成为支撑各类应用和服务的重要基石,随着虚拟化环境的普及,其带来的安全挑战也日益凸显,如何确保虚拟化环境的安全,成为了一个亟待解决的问题,本文将深入探讨虚拟化安全的重要性、面临的威胁、以及构建坚不可摧的虚拟化安全解决方案。

一、虚拟化安全的重要性

虚拟化技术通过将物理硬件资源抽象为逻辑资源池,使得计算资源能够根据需求动态分配和调整,极大地提高了资源利用效率和业务灵活性,这种灵活性和共享性也为不法分子提供了可乘之机,一旦虚拟化环境被攻破,不仅可能导致数据泄露、服务中断等直接损失,还可能引发连锁反应,影响整个云平台或数据中心的稳定性与安全性,构建一个安全可靠的虚拟化环境,对于保护企业资产、维护业务连续性、以及遵守法律法规具有重要意义。

二、虚拟化环境面临的威胁

1、内部威胁:包括误操作、恶意行为等,如管理员不当配置导致安全策略失效,或内部员工恶意篡改数据。

2、外部攻击:如DDoS攻击、恶意软件传播等,通过互联网或内部网络漏洞对虚拟化环境进行攻击。

3、供应链攻击:针对虚拟机镜像、管理工具等供应链环节的攻击,可能植入恶意代码或后门。

4、数据泄露与隐私侵犯:敏感数据在传输或存储过程中被非法获取或篡改。

5、服务拒绝(DoS)攻击:针对虚拟化层或虚拟机本身的资源耗尽攻击,导致服务不可用。

三、构建虚拟化安全的解决方案

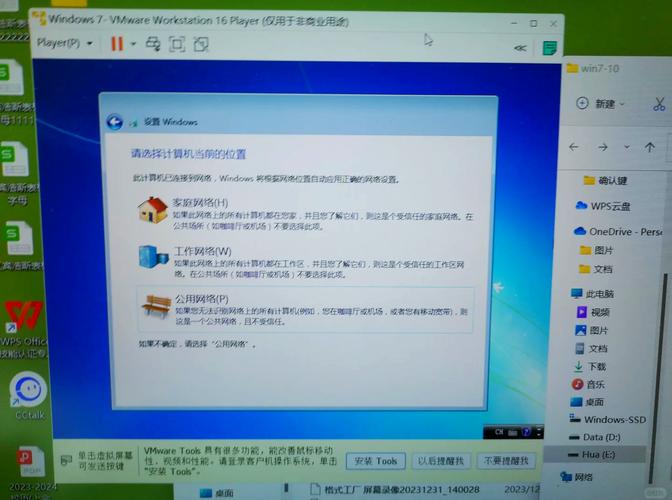

1、强化访问控制与身份验证

实施严格的访问控制策略,采用多因素身份验证(MFA)技术,确保只有授权用户才能访问虚拟化环境和数据,定期审查和更新用户权限,遵循最小权限原则,减少不必要的访问权限。

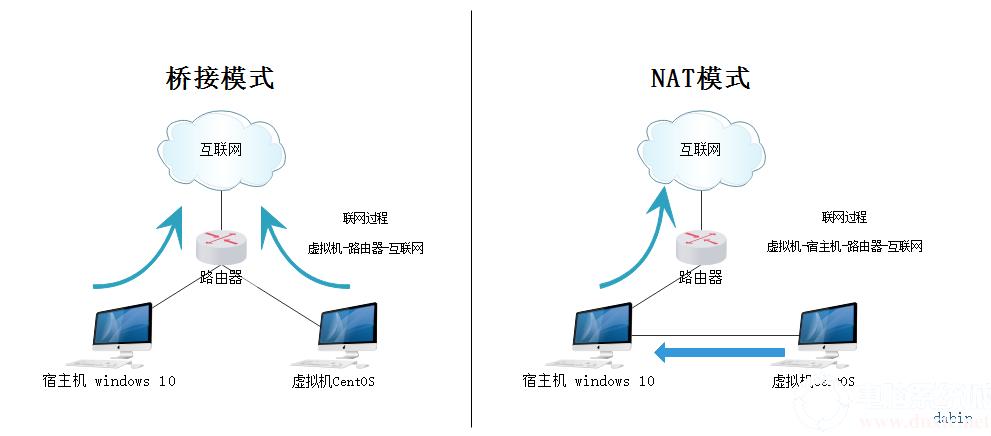

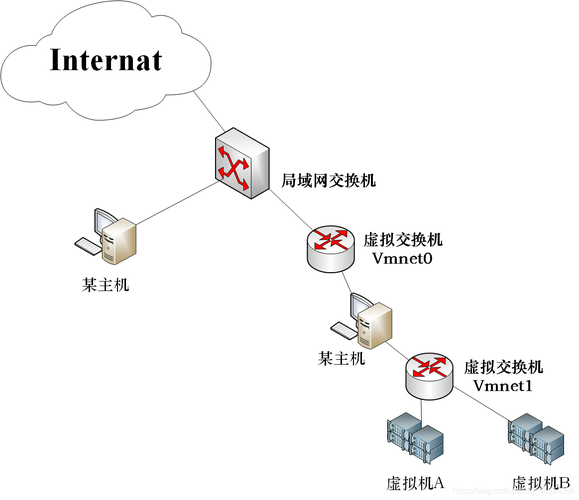

2、虚拟机隔离与分段

通过虚拟机隔离技术,将不同业务或应用部署在不同的虚拟环境中,以减少一个点的攻击可能对整个系统造成的影响,实施网络分段策略,限制不同虚拟机之间的直接通信,降低横向移动的风险。

3、安全审计与监控

部署实时监控系统,对虚拟化环境的活动进行持续监控和记录,利用行为分析(BA)和异常检测(AD)技术,及时发现并响应可疑活动,定期进行安全审计和渗透测试,评估安全控制的有效性。

4、数据保护与加密

对敏感数据进行加密存储和传输,确保即使数据被窃取也无法被轻易解密,采用全磁盘加密(FDE)、传输层安全(TLS)等措施保护数据安全,定期备份和恢复策略也是不可或缺的,以应对可能的数据丢失或损坏情况。

5、软件定义网络安全(SDN)与防火墙

利用SDN技术实现更精细、动态的网络访问控制策略,部署高级防火墙和入侵检测/防御系统(IDS/IPS),对进出虚拟化环境的数据包进行过滤和检测,防止恶意流量入侵。

6、持续的安全培训与意识提升

定期对员工进行安全培训,提高其对虚拟化安全的认识和意识,包括但不限于密码管理、社交工程防范、应急响应等内容的培训,确保员工在操作过程中能够遵循最佳实践。

7、合规性与法律遵从

了解并遵守相关法律法规和行业标准(如GDPR、HIPAA等),确保虚拟化环境的设计、部署和运营符合法律要求,建立合规性审查机制,定期检查是否满足相关法规要求。

虚拟化安全是一个复杂而多维的领域,它要求我们从技术、管理、法律等多个层面综合考虑和应对,随着技术的不断进步和威胁的不断演变,我们需要保持警惕,持续优化和升级我们的安全策略和措施,我们才能在这片充满机遇与挑战的数字海洋中乘风破浪,确保我们的数据资产和业务连续性得到最坚实的保护。