探索Linux世界,常见协议与端口号解析

在Linux世界中,了解和掌握常见协议与端口号是非常重要的。网络协议是计算机之间进行通信的规则和标准,而端口号则用于区分不同的服务或应用程序。常见的网络协议包括TCP/IP、HTTP、FTP、SMTP、SSH等,它们分别用于不同的网络通信任务。HTTP协议用于Web浏览,FTP协议用于文件传输,SSH协议用于远程登录等。,,在Linux中,每个服务或应用程序都会被分配一个特定的端口号,以便于其他计算机或设备能够找到并与之通信。HTTP服务的默认端口号是80,FTP服务的默认端口号是21,SSH服务的默认端口号是22等。了解这些常见协议与端口号可以帮助我们更好地配置网络、诊断问题以及进行安全设置。,,Linux还提供了多种工具和命令(如netstat、ss、lsof等)来查看当前的网络连接、监听端口以及进程信息等,这些工具对于网络管理和故障排除也非常有用。通过学习和使用这些工具,我们可以更深入地探索Linux世界的网络通信机制。

在Linux操作系统中,网络通信的基石是各种协议和端口号,了解这些基础知识对于系统管理员、网络工程师以及任何希望深入理解Linux网络功能的用户来说都至关重要,本文将深入探讨Linux中常见的网络协议及其对应的端口号,帮助读者构建坚实的网络通信知识体系。

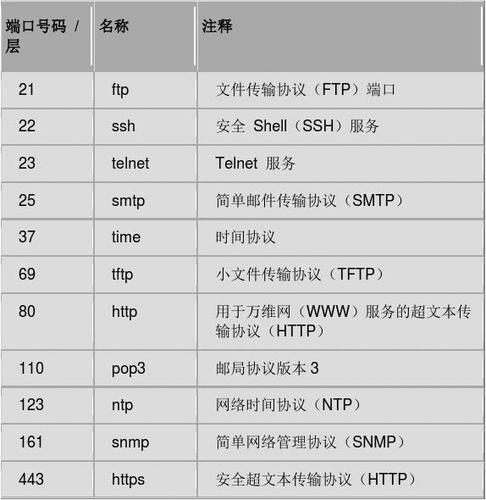

一、TCP/IP协议与端口号

TCP/IP(传输控制协议/因特网协议)是互联网的基础,它定义了数据如何在网络上传输,在Linux中,TCP/IP协议通过端口号来区分不同的服务,端口号位于0到65535之间,其中0到1023为公认端口(Well-Known Ports),这些端口由系统或服务保留,用于特定的网络服务。

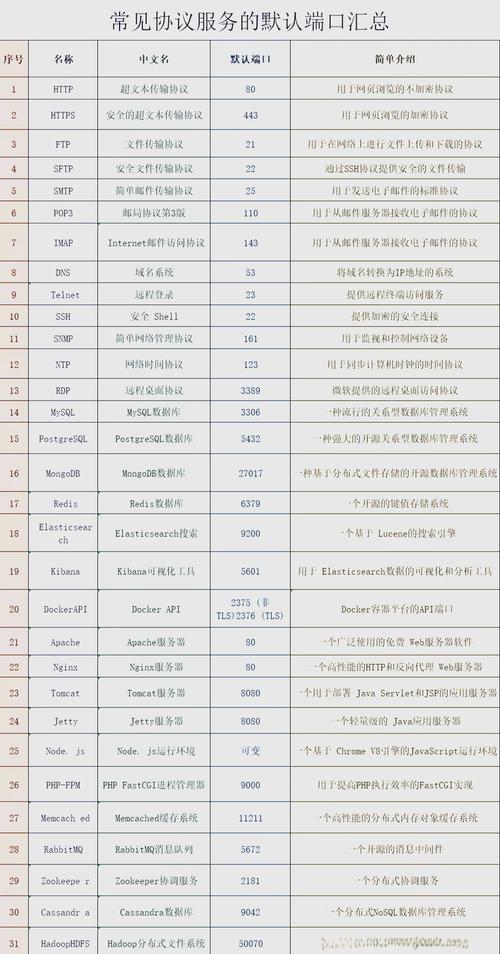

HTTP(Web 服务器):80端口,用于Web浏览器的请求和响应。

HTTPS(安全Web 服务器):443端口,通过SSL/TLS加密HTTP通信,确保数据传输的安全性。

SSH(安全壳协议):22端口,用于远程登录和文件传输的安全连接。

SMTP(简单邮件传输协议):25端口,用于电子邮件的发送。

POP3(邮局协议3):110端口,用于电子邮件的接收。

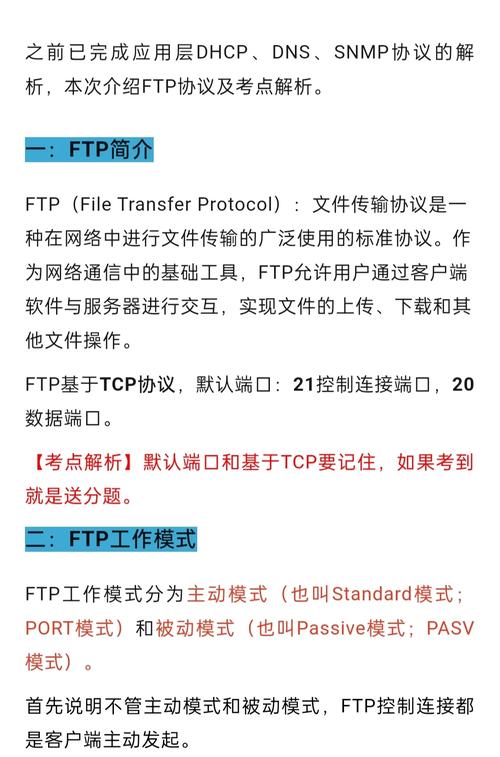

FTP(文件传输协议):20和21端口,其中20用于数据传输,21用于控制连接。

Telnet:23端口,用于远程登录和命令行界面访问。

二、UDP协议与端口号

UDP(用户数据报协议)是一种无连接的协议,常用于那些对实时性要求较高的应用,如视频会议和游戏等,虽然UDP不提供TCP那样的连接状态管理,但它能提供更快的传输速度,在Linux中,UDP也使用端口号进行区分。

DNS(域名系统):53端口,用于域名解析服务。

NTP(网络时间协议):123端口,用于同步计算机的时钟。

SNMP(简单网络管理协议):161和162端口,分别用于SNMP代理的trap消息和SNMP的get/set请求。

TFTP(简单文件传输协议):69端口,用于无盘工作站的启动程序和网络设备的配置文件传输。

三、其他常见协议与端口号

除了TCP/IP和UDP之外,Linux还支持多种其他网络协议,每种协议都有其特定的用途和端口号。

RDP(远程桌面协议):通常使用3389端口,Windows远程桌面服务也使用此端口,但在Linux中较少见,Linux用户常使用SSH或VNC等替代方案进行远程桌面访问。

NFS(网络文件系统):NFS使用多种端口进行通信,但通常不使用固定端口号,而是根据需要动态分配,它允许不同计算机上的用户访问彼此的文件系统。

NFSv4:虽然NFSv4也使用随机分配的端口进行通信,但它引入了更强的安全特性和客户端/服务器模型。

IMAP(互联网邮件访问协议):143端口,用于电子邮件的接收(与POP3相比,IMAP允许用户从多个设备访问邮件)。

LDAP(轻量级目录访问协议):389端口,用于访问和维护目录服务信息,LDAP常用于构建大型、复杂的网络目录服务系统。

Kerberos:Kerberos认证系统使用多种端口进行认证和票据交换,但最常用的是88端口作为KDC(密钥分发中心)的通信端口。

四、特殊用途的端口号与范围

除了上述提到的公认端口外,Linux还支持两种特殊用途的端口范围:注册端口(Registered Ports)和私有端口(Private Ports),注册端口范围是1024到49151之间,这些端口由个人或组织注册使用;而私有端口范围是49152到65535之间,通常用于内部网络或特定应用程序的私有通信。

五、配置与安全注意事项

在Linux系统中配置和使用网络服务时,了解和正确配置端口号对于系统的安全至关重要,以下是一些安全注意事项:

1、最小权限原则:确保服务以非特权用户身份运行,并仅开放必要的端口,这可以减少潜在的安全风险。

2、防火墙配置:使用防火墙(如iptables或nftables)来控制进出流量的权限,只允许必要的连接通过特定端口。

3、定期更新与打补丁:保持系统和所有服务的最新状态,及时应用安全补丁和更新,以防止已知漏洞被利用。

4、使用加密协议:如HTTPS代替HTTP、SSH代替Telnet等,确保数据在传输过程中的安全性。

5、监控与日志记录:启用系统日志记录功能,监控进出流量的活动,及时发现并响应可疑行为。

6、定期审查:定期审查开放的网络服务和它们的配置,确保没有不必要的服务或不必要的开放端口存在。

7、教育用户:教育用户关于网络安全的重要性以及如何安全地使用网络服务,减少因用户错误导致的安全问题。