探索Linux端口号范围,从基础到深入

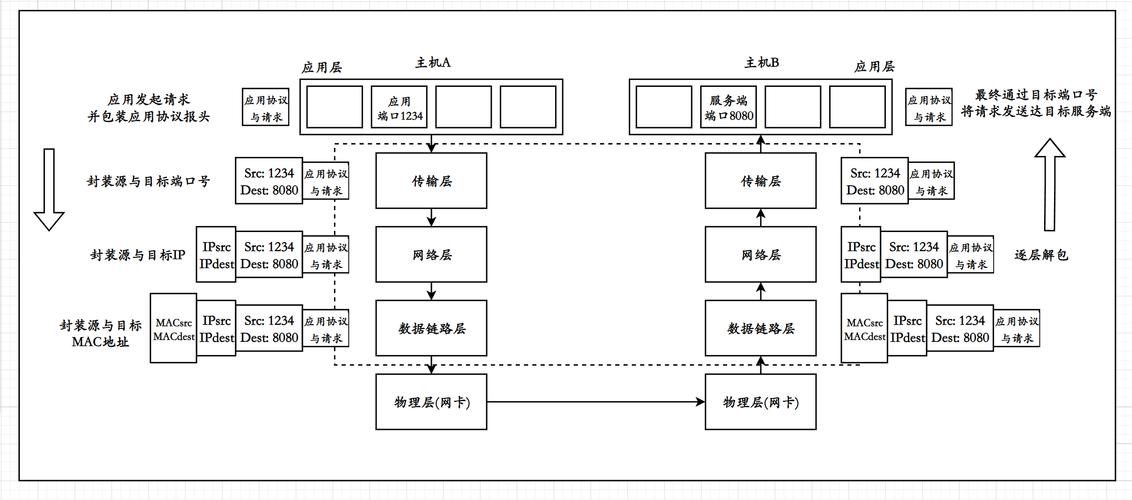

Linux系统中的端口号范围主要分为两部分:0-1023的端口号被视为“公认端口”或“well-known ports”,通常由系统或服务使用,如HTTP(80)、HTTPS(443)等。而1024-65535的端口号则被视为“注册端口”或“用户端口”,通常由用户或应用程序使用。,,在Linux中,可以通过多种方式查看和修改端口号的使用情况,如使用netstat、ss、lsof等命令。还可以通过配置防火墙规则来限制或开放特定端口的访问,以增强系统的安全性。,,深入探索Linux端口号时,需要了解不同协议(如TCP、UDP)对端口号的支持,以及如何使用iptables、firewalld等工具进行更复杂的网络配置和安全设置。还需要了解如何使用nc(netcat)等工具进行端口扫描和测试,以及如何通过lsof等工具查找占用特定端口的进程并对其进行管理。

在Linux系统中,端口号作为网络通信的桥梁,扮演着至关重要的角色,它们是网络协议中用于区分不同服务的数字标识符,每个端口号都对应着特定的服务或应用程序,了解Linux端口号范围不仅有助于系统管理员进行网络配置和安全设置,还能帮助开发者更好地理解网络通信的原理,本文将深入探讨Linux端口号的基础知识、范围划分、常见端口号以及如何管理和监控端口使用情况。

一、Linux端口号基础

在Linux及大多数操作系统中,端口号被分为几个不同的范围,以适应不同的用途和需求,根据国际标准化组织(ISO)的规定,端口号被定义为16位的无符号整数,其范围从0到65535(即0-65535),这一范围被划分为三个主要部分:

1、知名端口(Well-known ports):这部分端口号范围从0到1023,由系统预先定义,分配给常用的网络服务,HTTP服务的默认端口80就位于此范围内。

2、注册端口(Registered ports):从1024到49151的端口号属于注册端口,这些端口通常由个人或组织根据需要注册使用,用于非标准服务或特定应用程序的通信。

3、动态或私有端口(Dynamic/private ports):49152到65535的端口号被视为动态或私有端口,这些端口通常用于临时通信,如Web服务器上的临时连接或客户端与服务器之间的短暂会话。

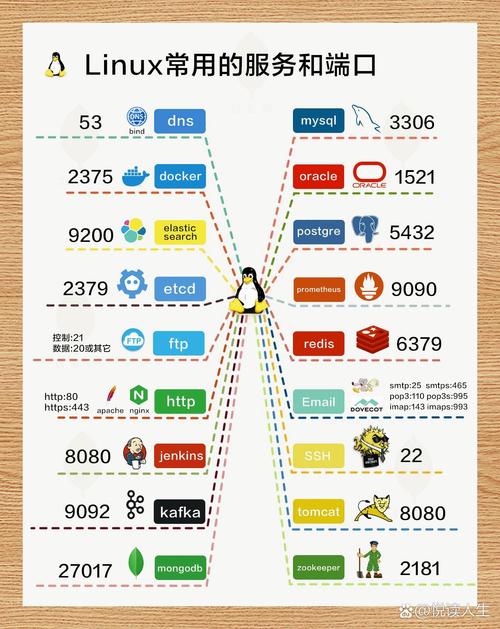

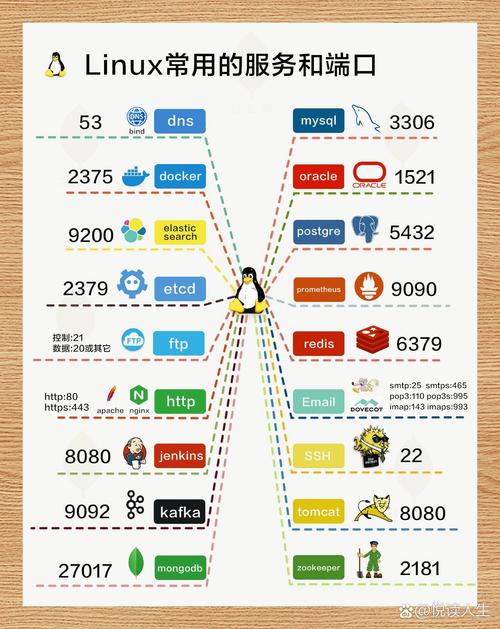

二、Linux中常见的端口号及其用途

HTTP/HTTPS:80(HTTP)和443(HTTPS)是最为人熟知的端口之一,分别用于Web页面的普通传输和加密传输。

SSH:22端口用于安全壳协议(SSH),提供安全的远程登录会话。

FTP:FTP服务通常使用20和21两个端口,其中20用于数据传输,21用于控制连接。

SMTP:25端口用于简单邮件传输协议(SMTP),负责电子邮件的发送。

POP3/IMAP:110(POP3)和143(IMAP)分别用于邮件的接收和更安全的邮件访问协议。

Telnet:23端口用于远程登录服务,尽管因其不安全性逐渐被SSH取代。

DNS:53端口用于域名系统(DNS),负责将域名解析为IP地址。

三、Linux中如何查看和管理端口使用情况

1. 使用netstat命令查看端口使用情况

netstat是一个非常有用的工具,可以显示网络连接、路由表、接口统计等信息,要查看所有监听的端口,可以使用以下命令:

netstat -tuln

-t表示显示TCP连接,-u表示显示UDP连接,-l表示仅显示监听状态的套接字,-n表示以数字形式显示地址和端口号。

2. 使用ss命令替代netstat

ss是另一个实用的工具,用于替代netstat并提供了更详细的信息,要查看所有监听的端口,可以使用:

ss -tuln

与netstat类似,但ss在显示结果时通常更快且更高效。

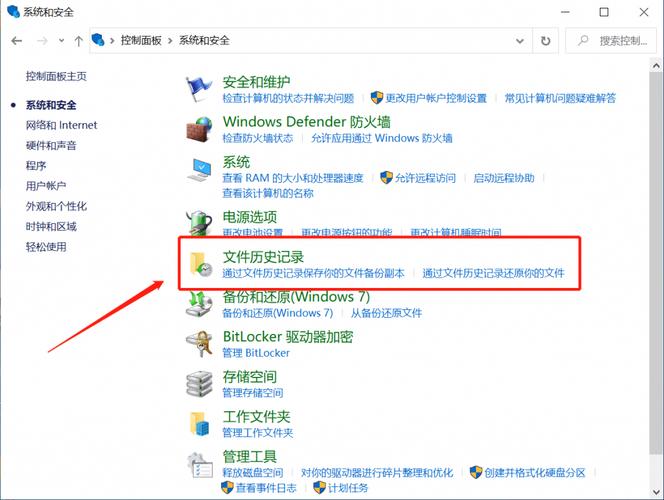

3. 防火墙规则管理

在Linux中,防火墙规则可以控制哪些服务可以监听哪些端口,使用iptables或firewalld等工具可以设置规则来允许或拒绝特定端口的访问,要允许所有进入80端口的流量(HTTP),可以使用:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

或者在使用firewalld的系统中:

firewall-cmd --permanent --zone=public --add-port=80/tcp firewall-cmd --reload

这些命令将允许HTTP服务通过80端口的访问。

四、Linux中的安全考虑与最佳实践

1、最小权限原则:确保服务以非特权用户身份运行,并限制其访问权限至必需的最小范围,这可以减少恶意用户通过利用服务漏洞获得更高权限的风险。

2、定期更新和打补丁:保持系统和应用程序的更新和打补丁是防止已知漏洞被利用的关键步骤,这包括操作系统、网络服务和第三方应用程序的更新。

3、使用防火墙和入侵检测系统:配置适当的防火墙规则以限制不必要的入站连接,并使用入侵检测系统(IDS)来监控和记录可疑的网络活动,这有助于及时发现并响应潜在的安全威胁。